Attaque de type “Adversary-in-the-Middle”

Publié le 4 juillet 2025

Définition

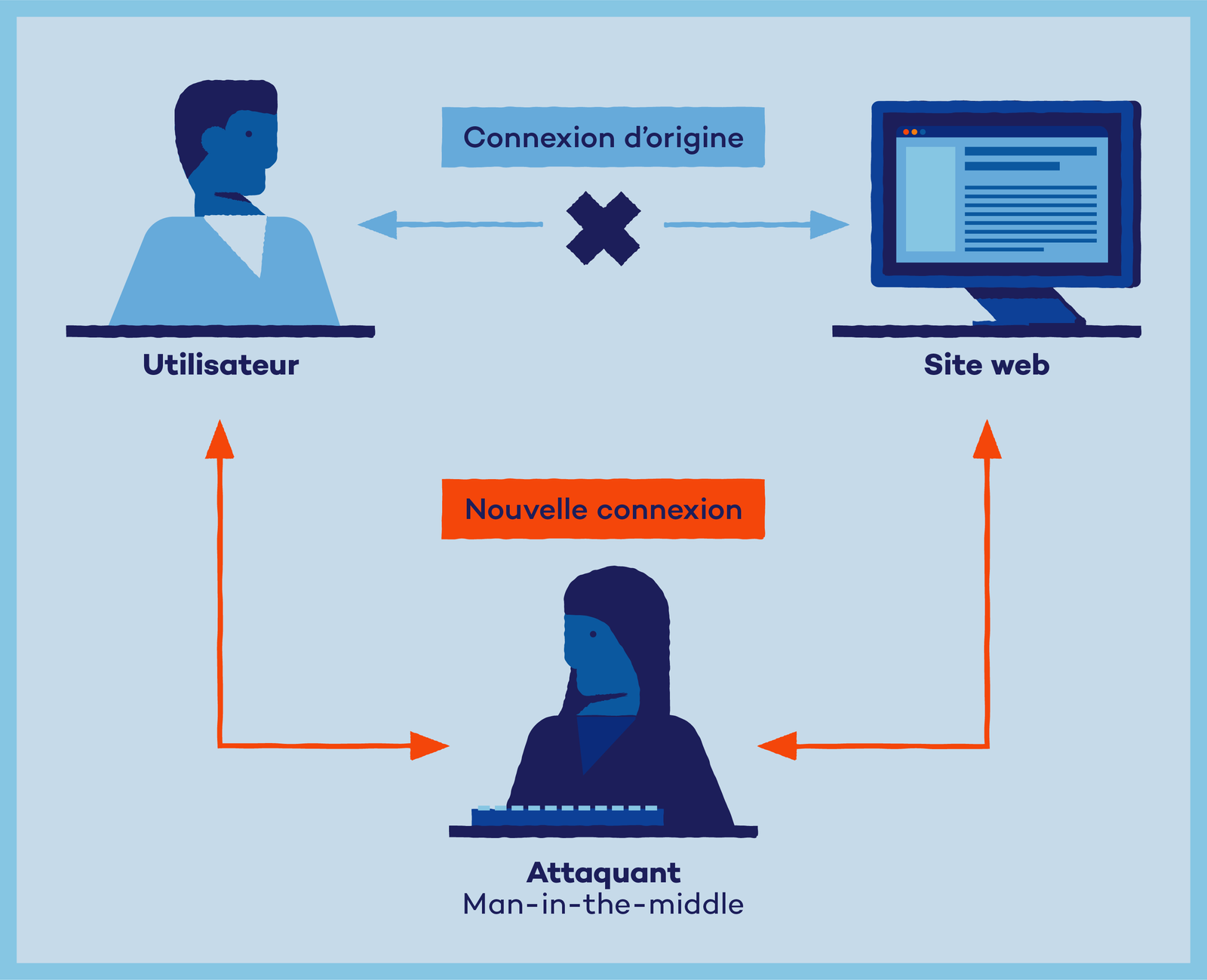

Une attaque de type “adversary-in-the-middle” (AiTM), par définition, est une forme d'écoute et de vol de données où un attaquant intercepte les données d'un expéditeur à un destinataire, puis du destinataire à l'expéditeur.

Explication détaillée

Une attaque MITM (Man-In-The-Middle, ou attaque de l’homme du milieu) est une attaque informatique dans laquelle un attaquant s’interpose à l’insu des parties légitimes entre deux entités qui communiquent (par exemple un utilisateur et un serveur).

L’attaquant intercepte, surveille, modifie ou redirige les communications échangées, tout en se faisant passer alternativement pour chaque partie. Les victimes croient communiquer directement entre elles alors que les données transitent par l’attaquant.

Les objectifs d’une attaque MITM peuvent inclure :

le vol d’identifiants (mots de passe, cookies de session),

l’espionnage des données (messages, informations personnelles),

la modification du contenu des communications,

l’injection de code malveillant.

Les techniques courantes de MITM incluent :

l’ARP spoofing/poisoning sur un réseau local,

le DNS spoofing,

les faux points d’accès Wi-Fi (evil twin),

l’interception de connexions non chiffrées (HTTP),

l’utilisation de certificats TLS frauduleux ou compromis.

Les conséquences d’une attaque MITM peuvent être graves, notamment en termes de confidentialité, d’intégrité et d’authenticité des données.

Les principales mesures de protection contre les attaques MITM sont :

l’utilisation systématique du chiffrement TLS/HTTPS,

la vérification des certificats,

l’usage de VPN sur les réseaux publics,

l’activation de l’authentification forte (MFA),

la sécurisation des réseaux locaux.

L’attaquant intercepte, surveille, modifie ou redirige les communications échangées, tout en se faisant passer alternativement pour chaque partie. Les victimes croient communiquer directement entre elles alors que les données transitent par l’attaquant.

Les objectifs d’une attaque MITM peuvent inclure :

le vol d’identifiants (mots de passe, cookies de session),

l’espionnage des données (messages, informations personnelles),

la modification du contenu des communications,

l’injection de code malveillant.

Les techniques courantes de MITM incluent :

l’ARP spoofing/poisoning sur un réseau local,

le DNS spoofing,

les faux points d’accès Wi-Fi (evil twin),

l’interception de connexions non chiffrées (HTTP),

l’utilisation de certificats TLS frauduleux ou compromis.

Les conséquences d’une attaque MITM peuvent être graves, notamment en termes de confidentialité, d’intégrité et d’authenticité des données.

Les principales mesures de protection contre les attaques MITM sont :

l’utilisation systématique du chiffrement TLS/HTTPS,

la vérification des certificats,

l’usage de VPN sur les réseaux publics,

l’activation de l’authentification forte (MFA),

la sécurisation des réseaux locaux.